| 编辑推荐: |

本文主要介绍了网络空间安全体系结构建模方法研究相关内容。希望对你的学习有帮助。

本文来自于安全内审 ,由火龙果软件Linda编辑、推荐。 |

|

以美国国防部体系结构框架为基础,提出了适合于网络空间安全体系结构设计的框架,给出了具体的体系结构建模流程,为网络空间安全体系设计提供了参考。

摘 要

随着网络空间蓬勃发展,安全问题日益凸显,网络空间安全由于复杂性、动态性等特征,使其体系结构设计一直是一个难题。首先对当前多种复杂大系统体系设计方法进行了分析,指出其在网络空间安全体系设计领域的不适用性问题;然后以美国国防部体系结构框架为基础,提出了适合于网络空间安全体系结构设计的框架,给出了具体的体系结构建模流程,为网络空间安全体系设计提供了参考。

内容目录:

1 基于 DoDAF 的安全体系结构模型

1.1 安全视点

1.2 其他视点修改

2 CSAF 建模流程

3 结 语

网络空间已成为继陆、海、空、天后的第五维空间,与社会各行各业生产以及人们日常生活联系紧密,大大提升了人们的生活品质,提高了社会生产力。与此同时,网络空间的安全问题日益凸显,严重威胁到个人隐私、国家安全以及社会稳定。

网络空间安全由于保护要素多、攻防对抗态势变化快等特点,亟须采用体系架构技术来提高系统的一体化程度,实现与系统协同融合运行,满足体系对抗能力要求。

体系结构最初来源于建筑业,信息技术出现后,借鉴其思想,将体系结构概念引入到信息系统、系统工程等领域,用于描述各组成单元及其之间的相互关系,以及成为约束各组成单元设计和发展的原则和指南。当前国外较常用的体系结构方法包括美国国防部体系结构框架(Department

of Defense Architecture Framework,DoDAF)、开放组织体系结构框架(The

OpenGroup Architecture Framework,TOGAF)等。

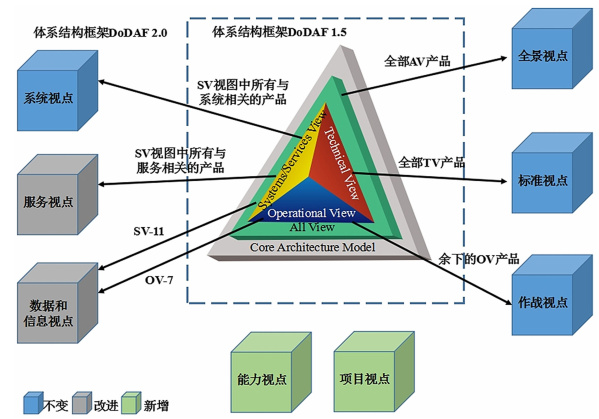

DoDAF 是企业体系架构的一个典型框架,目前是军事领域最成熟的框架之一,其主要核心是将复杂的企业体系结构描述和模型进行易于理解的表达,从而支撑决策。DoDAF

自 2003 年1.0 版本开始,目前已更新到 2.0 版本。与 DoDAF1.5 相 比,DoDAF

2.0将 全 景 视 图(All View,AV)、作战视图(Operational View,OV)、系统

/服务视图(System/Service View,SV)和技术视图(Technical View,TV)4

类视图变为 8 类视点,增加了服务视点(Services Viewpoint,SvcV)、数据和信息视点(Data

and Information Viewpoint,DIV)、 能 力 视 点(Capability

Viewpoint,CV)和 项 目 视 点(Project Viewpoint,PV)4 类, 其中服务视点是由

DoDAF 1.5 从系统 / 服务视图中分离出来的,数据和信息视点则是由 DoDAF 1.5的作战视图中

OV-7 逻辑数据模型和 SV-11 物理数据模型组成,DoDAF 1.5 与 DoDAF 2.0

对比如图 1 所示,以此适应体系战略能力规划人员、项目规划人员、系统服务设计人员等更多涉众的使用需求,并从以产品为中心转变为以数据为中心。

图 1 DoDAF 1.5 与 DoDAF 2.0 对比

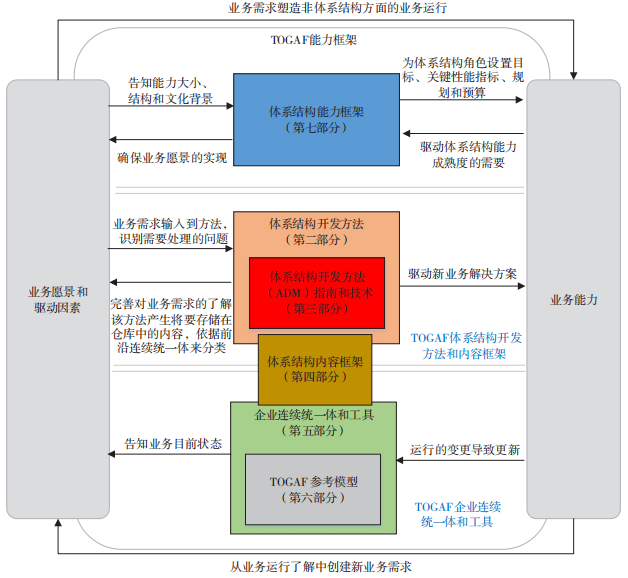

TOGAF 由国际开放组织制定和推广,其致力于推动无边界信息流的创建,最新版本为2019 年发表的

9.2 版本,在民用领域应用最为广泛,TOGAF 能力框架如图 2 所示。

图 2 TOGAF 能力框架

国内方面,借鉴 DoDAF 设计思想,在 2011年发布了国家军用标准 GJB/Z 156—2011《军事电子信息系统体系结构设计指南》,该标准是我国首次正式发布实施的体系结构设计文件。指南对标体系结构

DoDAF 1.5 版本进行设计,从作战、系统和技术 3 个角度提出了详细的设计要求。刘斌在 DoDAF

基础上,加入了任务可靠性描述模型,提出了基于可靠性描述框架(DoDAF-Reliability Oriented

Description,DoDAF-ROD)的装备体系建模研究方法,为装备体系的 ROD 提供了规范化描述建模方法;赵振

南将 统 一 软 件 开 发 过 程(Rational Unified Process,RUP)应用于

DoDAF 体系结构建模过程,针对联合作战信息系统体系进行了建模分析,按不同视角与不同级别对体系结构模型进行集成研究。

从分析上述体系结构框架和国内研究成果不难看出,各类方法中并没有独立的安全视点,安全相关的概念和属性会以信息

/ 数据、业务活动 / 系统功能或系统等核心元素属性的形式进行描述,如 DoDAF 作战视点中信息交换矩阵OV-3。在描述业务信息交换中,安全作为信息的一个属性,表达了该信息对安全的需求,如链路传输加密需求;在系统视点的数据交换矩阵SV-6

中,安全也同样作为系统交互数据的一个属性,表达了系统所交换的数据对安全的需求。但这些描述较为粗略,仅仅表达信息和数据对安全防御有需求,并未对信息系统的安全需求展开充足的分析,不能明确信息系统面临的安全威胁和安全风险,难以确定所需的安全措施和手段,最终导致安全系统或设备往往需要以打“补丁”的方式来弥补信息系统设计中存在的安全能力差距,安全防护系统和装备也不能形成体系,大大影响了安全防御效能的发挥。

本文针对上述问题,通过深入研究当前多种典型体系结构框架和分析框架,提出了一种基于 DoDAF 的安全体系结构设计建模方法,并给出了其典型的设计流程。

1 基于 DoDAF 的安全体系结构模型

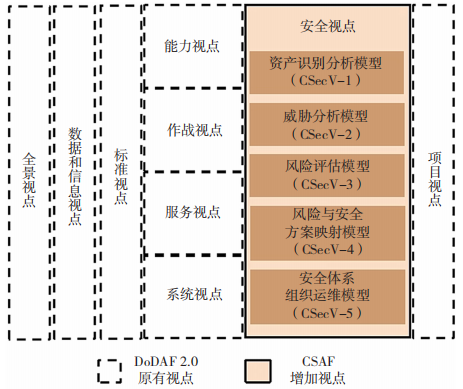

针 对 以 上 安 全 体 系 设 计 存 在 的 不 足, 本节将对 DoDAF 2.0 框架进行改进,形成适用于网络空间安全体系结构设计的模型方法——网络空间安全体系结构框架(Cyberspace

Security Architecture Framework,CSAF)。

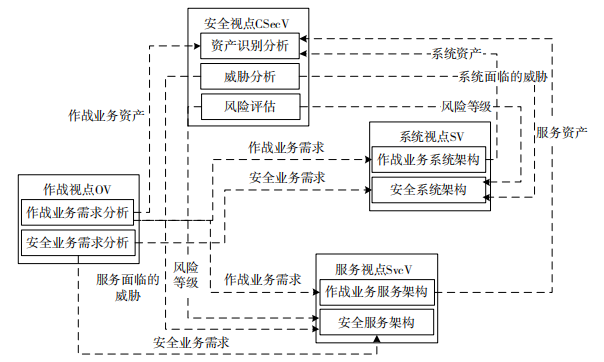

与 DoDAF 2.0 相比,CSAF 主要修改和添加的内容包括:一是在原有 DoDAF 框架中加入安全视点,分析信息系统业务、系统和服务的安全需求,构建安全视点与作战视点、系统视点和服务视点等其他视点的关联关系,提升信息系统与安全的融合设计能力;二是基于网络安全与信息系统同规划、同设计、同建设的

3 个原则,基于安全视点中的相关分析,在 DoDAF 框架各视图中添加相应的安全要素。CSAF 体系结构框架如图

3 所示。

图 3 CSAF 体系结构框架

1.1 安全视点

安全视点(Cyberspace Security View Point,CSecV)借鉴安全风险评估思路进行设计,包括资产识别分析模型、威胁分析模型、风险评估模型、风险与安全映射模型和安全体系组织运维模型

5 类模型。

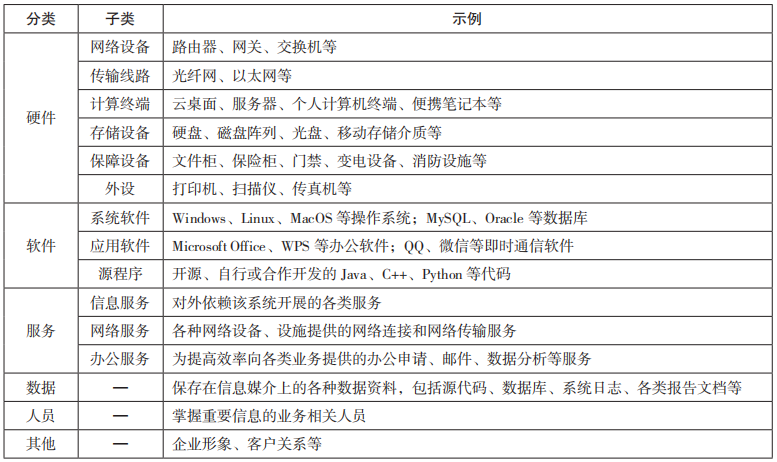

1.1.1 资产识别分析模型

资产识别分析模型(CSecV-1)主要包括“资产分类”和“资产赋值”两个过程。资产分类主要是根据体系结构设计中的作战视点、系统视点和服务视点等相关模型数据,提取需要保护的资产,主要包含硬件、软件、服务、数据、人员和其他

6 大类,如表 1 所示。硬件主要包括网络设备、传输线路、计算终端、存储设备、保障设备和外设等;软件主要包括系统软件、应用软件、源程序等;服务主要包括信息服务、网络服务、办公服务等。在信息系统体系结构设计工作中,关注的重点是数据、系统和服务,对应资产分类表中的数据、软件和服务分类,关联体系结构模型数据包括作战视点中的信息流,系统视点中的系统、系统功能和数据流,以及服务视点中的服务和服务功能。

表 1 资产分类

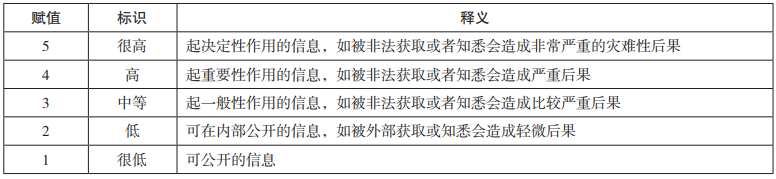

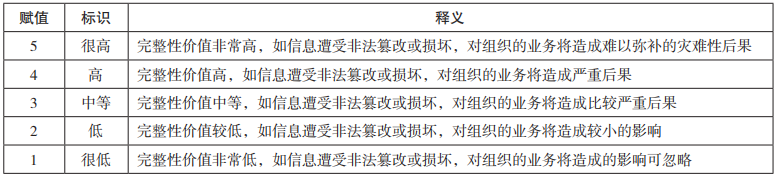

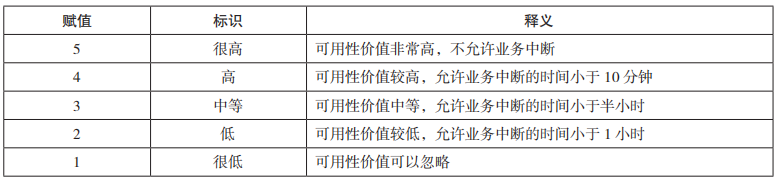

资产赋值包括资产的“保密性”“完整性”和“可用性”3 个维度,从 3 个维度对资产进行赋值,并通过相应的评估模型,综合分析评估资产的重要等级。参照国家标准,资产的“保密性”“完整性”和“可用性”赋值均采用“5

级分级制”,即“很高”“高”“中等”“低”和“很低”。资产保密性“5 级分级制”赋值表如表 2所示,资产完整性“5

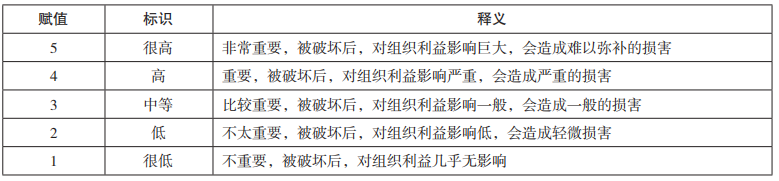

级分级制”赋值表如表 3所示,资产可用性“5 级分级制”赋值表如表 4所示,根据表格评分标准对资产“保密性”“完整性”和“可用性”进行评分。然后,确定资产“保密性”“完整性”和“可用性”的权重,根据计算评估模型,综合分析评估资产重要等级,资产重要等级的具体含义如表

5 所示。

表 2 资产保密性赋值

表 3 资产完整性赋值

表 4 资产可用性赋值

表 5 资产重要等级含义描述

1.1.2 威胁分析模型

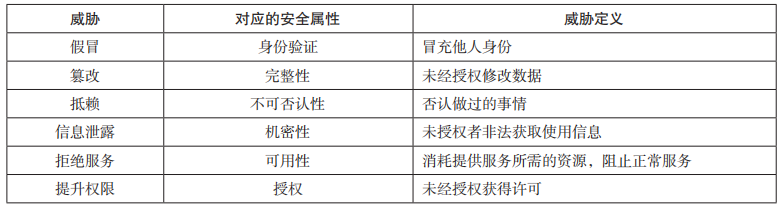

威胁分析(CSecV-2)是根据资产存在的脆弱性,找出资产可能面临的相关危害来源,并分析威胁利用脆弱点的难易程度,从而优化改进信息系统的安全设计。在实际设计过程中,基于

CSecV-1 的建模,以及借鉴微软公司的 STRIDE建模方法进行相应设计,完成对CSecV-1

模型中辨识出的资产进行威胁分析。STRIDE 模型是微软提出的威胁分析方法,模型将威胁分为假冒、篡改、抵赖、信息泄露、拒绝服务、提升权限

6 个维度,通过 6 个维度的建模完成威胁分析,STRIDE 模型如表 6 所示。

表 6 STRIDE 模型

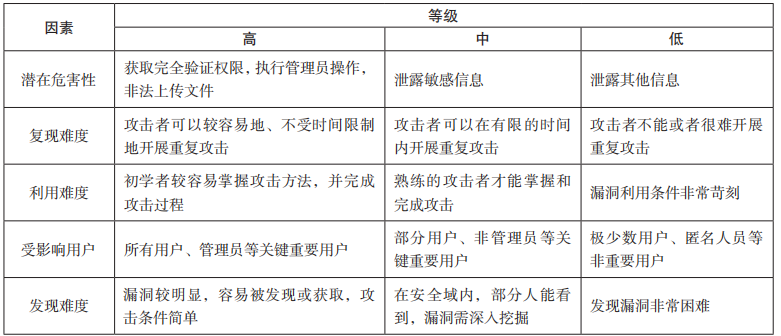

1.1.3 风险评估模型

风险评估是利用风险评估模型(CSecV-3)计算威胁可能对资产产生的影响,即产生损失的可能性以及损失大小。在实际设计过程中,综合

CSecV-1 和 CSecV-2 的建模结果,基于微软公司的 DREAD 风险评估模型 ,对辨识出的资产进行风险评估。DREAD

模型从危害性、复现难度、利用难度、受影响用户和发现难度 5个维度对风险进行评估,根据实际需求,可将模型中每一个因素划分为不同等级,本文将每个因素划分为高、中、低

3 个等级,DREAD 模型如表 7 所示。

表 7 DREAD 模型

1.1.4 风险与安全映射模型

形成风险评估模型后,即可开展安全系统方案设计工作,根据设计,完善 SV 相关视图设计。完成安全系统的设计后,需要对设计的安全模型是否完备进行评估,通过对风险与安全映射模型(CSecV-4)的梳理,可以找到是否有遗漏的安全风险没有被考虑,建模方式采用跟踪矩阵方式进行梳理,风险与安全方案映射模型实例如表

8 所示。

表 8 风险与安全方案映射模型实例

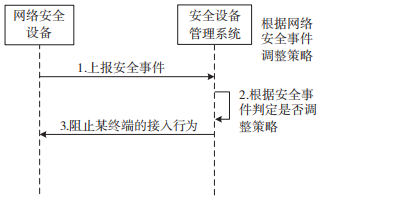

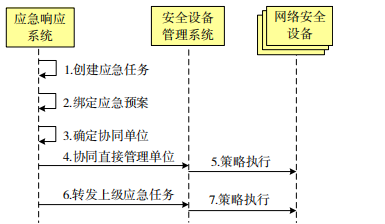

1.1.5 安全体系组织运维模型

在安全系统设计完成后,需要对安全系统的运行维护进行设计。安全体系组织运维模型(CSecV-5)主要描述安全体系中各系统在日常运维和应急响应等典型业务流程中的信息交互,以及信息交互时序,通过组织运维模型设计,支撑安全防御动态能力形成。该模型通常采用统一建模语言(Unified

Modeling Language,UML)时序图进行表征,如图 4、图 5 所示,分别描述了日常运维中网络安全设备管理系统根据安全事件进行策略调整的时序流程,以及应急响应情况下应急响应系统与安全设备管理系统和网络安全设备的联动时序流程。

图 4 网络安全设备管理流程

图 5 应急响应流程

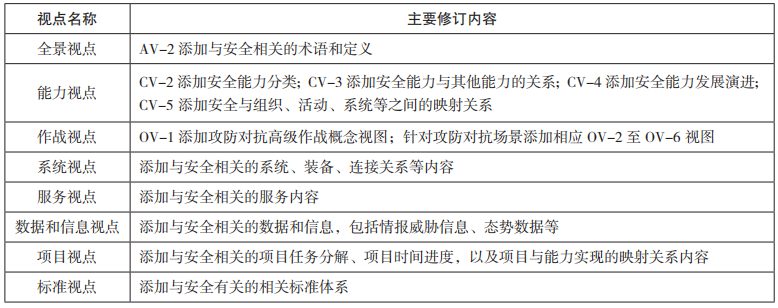

1.2 其他视点修改

CSecV 与各视图关系如图 6 所示。

图 6 安全视点与作战视点、系统视点、服务视点的关系

CSecV-1 资产识别分析从信息系统作战视点、系统视点和服务视点的模型数据中提取对应的资产数据;CSecV-2

威胁分析和 CSecV-3风险评估为系统视点和服务视点安全系统架构提供设计依据;作战视点中分析安全业务需求,为系统视点和服务视点中的安全监管功能、系统、服务功能和服务提供设计依据。各视图具体的修改和添加内容如表

9 所示。

表 9 其他视图修订内容情况

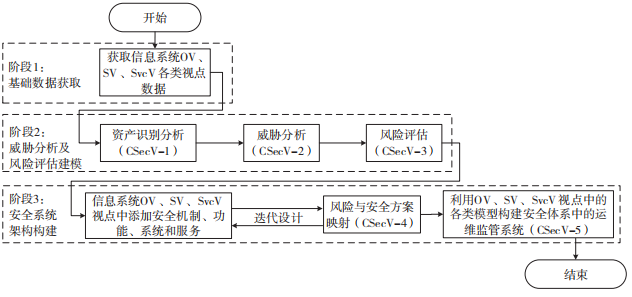

2 CSAF 建模流程

CSAF 建模流程如图 7 所示,主要分为基础数据获取、威胁分析及风险评估建模和安全系统架构构建 3

个阶段。

图 7 CSAF 建模流程

阶段 1:基础数据获取。获得信息系统作战视点、系统视点和服务视点中各模型数据,通过作战视点识别提取业务活动、业务流、业务地点、人员等数据;通过系统视点提取系统功能、系统数据、系统组成及系统部署等数据;通过服务视点提取服务功能、服务等数据,为威胁分析及风险评估建模提供数据资源支撑。

阶段 2:威胁分析及风险评估建模。根据阶段 1 获取的基础数据,提取数据、系统、硬件、服务、人员等相关资产,并从“保密性”“完整性”和“可用性”3

个方面对资产进行赋值赋权,综合评估资产重要等级;采用 STRIDE 模型,从假冒、篡改、抵赖、信息泄露、拒绝服务、提升权限

6 个方面构建威胁模型,分析资产威胁,确定资产攻击面;通过 DREAD 模型,结合资产重要等级和威胁,从危害性、复现难度、利用难度、受影响用户和发现难度

5 个方面评估安全风险。

阶段 3:安全系统架构构建。根据威胁分析及风险评估建模分析结果,将安全机制、安全功能、安全服务等融入业务流程、系统功能和服务中;然后构建风险与安全方案映射模型CSecV-4,检查是否能满足系统安全保障需求,并利用

OV 分析安全业务自身流程,设计安全监管系统和服务,从而完成整个安全系统架构设计。

3 结 语

体系结构的重要性和安全的重要性凸显了CSAF 的必要性,本文介绍的 CSAF 建模方法是安全设计和信息系统体系架构设计的一个有益尝试,还需要更多的项目实践来迭代优化,从而适应我国体系架构设计现状,进一步推动信息系统与网络安全的融合设计,支撑网络空间安全能力形成,保障国家网信事业安全健康发展。 |