| 编辑推荐: |

|

介绍了MEC安全问题的特征,分析了可信计算技术增强MEC安全的可行性,提出了MEC物理安全可信设计、MEC能力开放可信设计、软件版本完整性可信设计等关键技术,最后结合MEC部署的特点提出了安全防护的建设建议。

本文来自于微信移动通信编辑部,由火龙果软件Anna编辑推荐。 |

|

0 引言

5G作为新一轮信息技术变革的关键基础设施,为各行各业数字化转型创造了新的机会。工业互联网是5G的一个重要应用场景,近来获得了迅猛发展,各类应用逐步渗透到社会生活的方方面面,实现了各种生产要素的互联互通和智能化处理,让大量的机器每时每刻都在自动地相互协作,极大地延伸了人的智力和体力。但工业互联网对社会发展具有两面性,在网络正常时能极大地促进社会生产能力,在网络出现大规模安全故障时,会中断整个产业链的协作,导致经济安全和国家安全问题。因此5G安全是工业互联网安全、经济安全、国家安全的最底层的基石,需要有高可靠的安全措施保障社会的正常运行。

3GPP标准组织已为5G制定了很多安全技术标准,但3GPP为解决某些垂直行业应用的高可靠低时延需求时,引入了ETSI定义的MEC(Multi-Access

Edge Computing)技术,而ETSI并没有对MEC提供完整的安全保障技术,需要根据MEC的应用场景,增强MEC的安全技术。

MEC的主要思想是把计算和网络处理能力尽量下沉到接入网附近,缩短终端和应用之间的传输路径,从而降低业务报文的传输时延,节省骨干网的传输资源[1]。5G借助于网络边缘的MEC,提供高质量的eMBB业务体验和高可靠极低时延的URLLC业务[2]。MEC给5G业务带来好处的同时,也带来了两类安全问题。一类是通用的安全问题,例如操作系统漏洞、网络攻击、数据泄露等,业界已有很多成熟的方法针对这些问题做好安全防护,例如操作系统安全加固技术、防火墙技术、数据加密技术等,本文不做详细介绍[3]。另一类是MEC特有的安全问题,即MEC分布式部署在网络边缘,机房无人值守,非授权人员有机会引入安全问题[4]。本文从可信计算概念的角度,介绍了如何采用可信计算技术来保障MEC的安全。

1 MEC安全问题分析

MEC整体架构顺从ETSI MEC和NFV规范,主要由COTS(Commercial Off-The-Shelf,商用现成品)服务器、交换机、防火墙、边缘云平台、UPF(User

Plane Function,用户面功能)、MEP(Multi-Access Edge Platform,多接入边缘平台)、能力开放网关等构成[5-7]。现有的安全技术对MEC的多个层面做了安全保护。

在操作系统层面,有一套完整的安全加固手段,关闭未使用的端口和服务,及时打上漏洞补丁。在网络层面,根据业务类型划分相互隔离的网络平面,在不同的安全域间部署防火墙。在虚拟化层面,采用虚机隔离技术保证各虚机间不能相互访问。在管理账户接入方面,可以根据账户角色分配权限,并采用强密码策略和双因子认证方案提高账户身份的可信度。在MEC的接口协议方面,采用SSL、HTTPS、VPN等安全协议。在安全事件管理方面,采用日志、审计分析工具来记录并分析MEC系统的运行状态[8-9]。

以上这些常规的安全手段适用于运营商的中心机房,假定系统内部是可信和安全的,只需在系统的边界进行防护。但MEC部署的位置处在网络边缘,机房没有像运营商中心机房那样坚固的基础环境,没有长期值守MEC机房的安保人员,因此MEC的软硬件容易受到非授权人员的入侵,使得MEC站点处在不可信的状态[10]。图1描述了MEC面临的3类可信计算安全问题。

MEC物理设备存在可信计算问题。MEC站点机房一般部署在靠近基站侧的网络边缘,机房条件相对简陋,而且MEC的硬件构成一般采用通用计算机架构,USB、网络接口、PCIe插槽等暴露在外,非授权人员进入MEC机房后,可通过USB、网络接口植入恶意软件,或者在PCIe插槽中插入恶意板卡。需要利用可信计算技术持续监控MEC运行的可信度。

MEC把能力集暴露给第三方APP使用,会引入API调用的可信计算问题。一般第三方APP部署在第三方的数据中心,资产属于第三方,运营商无权控制第三方数据中心的安全技术保障和安全管理,非授权人员有可能入侵第三方数据中心植入恶意软件,并仿照MEC内的能力开放API接口,恶意调用MEC内的能力,非法获取数据。MEC内的能力开放网关要有能力识别第三方APP是否可信。

MEC的软件升级过程也存在可信计算问题。MEC部署量大,而且位于网络边缘,从降低运维成本和维护便利性的角度,一般采用远程方式进行批量升级。MEC软件版本存放在中心机房(例如5GC核心网站点),通过网络把软件版本传送到各个MEC站点,在版本传输过程中,非授权人员可以劫持版本文件,替换版本中的某些文件,或植入恶意软件,导致MEC升级后的软件成为非可信软件。需要MEC能检查软件版本的一致性、完整性,保证该软件是可信的。

针对以上3种MEC可信问题,可采用可信计算技术保障MEC环境中的所有硬件、软件、数据、参数配置等资产跟运营商的预期设计一致,在系统运行过程中,能像人体的免疫系统一样,识别“己”和“非己”成份,从而帮助运营商提升MEC环境的可信度[11]。

2 基于可信计算理念的安全性设计

2.1 可信计算原理

在信息安全领域,硬件安全和操作系统安全是基础,密码技术是关键,只有从整体上采取措施,特别是从底层采取措施,才能有效地解决信息安全问题,即从芯片、主板硬件结构、BIOS、操作系统等底层设施开始安全控制,才能从源头上控制大多数不安全因素。可信计算是实现这一目标的一种技术,由可信计算集团(Trusted

Computing Group, TCG)组织业界的主要厂商制定一个可信计算的开放标准,让采用此技术的系统维持软硬件的完整性,在系统的整个生命周期中按照最初设计所期望的行为运行[12]。

可信计算的基本原理有两个关键技术,一个是在计算机系统中先建立信任根,另一个是建立BIOS Boot

Block->BIOS->OS Loader->OS->APP的信任链,一级度量一级,一级信任一级,把信任关系扩大到整个计算机系统,从而确保计算机系统以及运行在其上的服务是可信的。

TCG把TPM(Trusted Platform Module,可信平台模块)芯片定义为信任根,TPM芯片嵌入在硬件平台上,该芯片一般设计成SoC(System

on Chip)模式,内含运算模块、存储器、I/O、密码运算处理器等部件,完成可信度量的存储、密钥产生、加密签名、数据安全存储等功能。

当计算机系统上电启动后,就开始逐级建立信任链。硬件平台首先让TPM芯片自检,通过后对BIOS进行可信验证,BIOS对OS

Loader进行可信验证,OS Loader再对OS进行可信验证,OS对APP进行可信认证。在此验证过程中,任何一级的验证失败,都不会让该模块进入运行态,并立即产生告警信息,通知维护人员进入安全响应流程。

可信计算原理适用于MEC的架构特征。MEC作为多接入边缘计算,兼有网络能力和云计算能力,ETSI考虑了MEC的普遍适用性,采用通用计算技术(一般基于x86)作为硬件平台,采用BIOS启动并加载OS,采用虚拟化技术作为云平台,采用虚机镜像作为应用软件。MEC的软硬件组织架构和可信计算采用的架构基本一致,因此可以借助可信计算技术来增强MEC的安全性[13]。

2.2 MEC物理安全可信设计

MEC站点环境一般较简陋,例如和基站共站点,或者位于网络边缘的汇聚机房,或者在企业客户的机房。这些机房环境除了要遵循传统机房的安全防护标准,还需要针对MEC处于边缘且无人值守的特点,设计更全面的防护措施。设计方案遵循由外而内,层层设防,有防有控的原则。

对于MEC最外层的机房,防护措施的目标是“进不来”。可采用物理锁和电子门禁系统双层防护,并在机房内外部署具有人脸识别功能的视频监控系统,当有人进入MEC机房时,视频监控系统能识别出人的身份,并核对该身份是否有许可权限进入此MEC机房。如果身份核对失败,视频监控系统向远端运维中心发送告警信息,告警信息包括MEC站点位置、人员图像、人员身份、发生时间等关键信息,由运维中心做进一步的安全事件响应动作。由于视频监控和基于AI的人脸识别需要处理和传输大量的视频数据,为了节省网络带宽和降低处理时延,建议把视频监控系统的软件就近部署在MEC内。

对于机房内的MEC机柜和交换机服务器等核心设备,防护措施的目标是“进来了,但接入不了”。需在机柜门上加锁,并采用物理手段或软件工具关闭服务器、交换机上不用的USB接口和网络接口,确保入侵者难以通过USB或网口等接入MEC系统并植入恶意软件。为了避免管理上的疏漏,要求远端的运维中心能定期自动远程巡检MEC机柜内设备的未用端口是否处于“关闭”状态[14]。

对于MEC设备内的BIOS、板卡、操作系统、云平台、APP等软硬件,防护措施的目标是“接入了,但用不了”。可在MEC服务器主板上增加TPM安全芯片,作为MEC系统的信任根。由于TPM是整个MEC系统的信任源头,因此TPM的存储器是受保护的,第三方无法更改存储内容。图2是基于TPM芯片的逐级可信检测流程。

MEC受到以上多个层面的安全防护,非授权人员一般情况下进不了MEC机房,如果进入了,也很难接入MEC系统,如果接入MEC系统了,植入的恶意软硬件也能被可信计算检测到,从而无法运行。通过这一层层的防护,MEC即使部署在无人值守的网络边缘,也具备很高的安全性。

2.3 MEC能力开放可信设计

MEC有很多能力集,例如定位能力、无线网络资源能力、TCP优化能力、用户身份识别能力等,这些能力通过MEC的API

Gateway供第三方APP调用[15-16]。由于第三方APP可以部署在企业客户自己的机房中,运营商无法验证企业客户机房的可信度,非授权用户可利用企业机房的安全技术或管理漏洞,植入恶意软件,恶意软件后续就有机会攻击MEC系统,或者调用MEC的API非法获取信息。可通过API

Gateway模块隔离技术、API消息数字签名来保障MEC系统的健壮性和安全性。

API Gateway模块隔离技术保障MEC的健壮性。MEC系统内有多个软件模块,大部分模块不对外暴露,有较高的安全性,而API

Gateway是直接暴露给第三方APP调用的模块,如果该模块被攻击或者感染病毒,可能会影响到MEC内部其他模块。应把API

Gateway设计为独立模块,部署在MEC的DMZ(Demilitarized Zone,隔离区)中,该模块即使被攻击或感染病毒,也被隔离在自己的DMZ中,不会影响MEC内的其他模块。为了减少被攻击的可能性,还需在DMZ的对外边界部署防火墙,只开放API接口用到的IP地址、端口和协议类型,把非API消息阻挡在防火墙外。

API消息数字签名技术保障MEC能力在可信范围内被使用。这项技术需要运营商和第三方APP配合实施,当第三方APP获得运营商授权后,可通过密钥生成工具产生一对密钥(公钥和私钥),私钥留给第三方APP做数字签名用,公钥发布给运营商用于核对来自第三方APP的数字签名可信度。企业APP运行过程中,如果要向MEC发送API调用MEC的能力,需先对待发送的API消息报文进行数字签名,后续MEC的API

Gateway收到消息时,用公钥对该消息报文进行签名认证。如果认证通过,说明该消息来自于许可的企业第三方APP,可正常处理业务流程;否则认为该消息来自非授权的第三方APP,拒绝该消息的进一步处理,并产生告警信息,通知运营商和第三方排查隐藏在第三方数据中心的恶意软件。

2.4 软件版本完整性可信设计

软件版本从开发者交付到安装部署,一般经过如下流程:开发者制作版本→开发者发布版本→版本经过互联网传输到运营商版本服务器→MEC站点从版本服务器下载版本→MEC把版本加载到虚拟机中。在整个流程中,非授权人员有机会非法篡改版本文件(例如植入恶意软件),导致MEC系统存在不可信软件。可采用病毒扫描、软件数字化签名等措施保证软件的完整性。

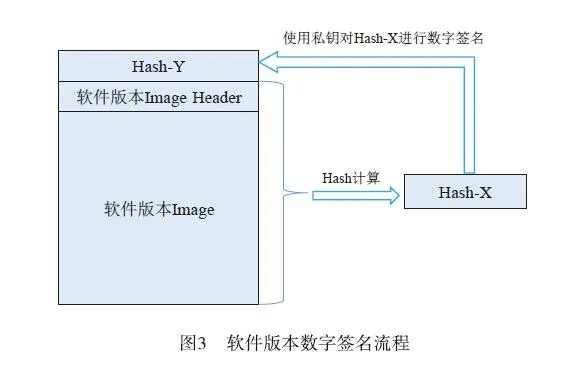

开发者发布软件版本(含补丁)前,需对版本文件进行防病毒扫描,扫描通过后采用数字签名方式制作软件版本镜像文件(Image)[17],数字签名流程如图3所示。

数字签名步骤:

步骤1:先通过密钥生成工具产生密钥对(公钥和私钥);

步骤2:用MD5算法对软件版本Image和Image Header进行Hash计算,获得Hash-X;

步骤3:使用私钥对Hash-X进行数字签名,获得Hash-Y;

步骤4:将Hash-Y、版本Image以及版本Image Header合并,得到签名完成的版本。

软件开发者就可通过互联网把签名完成的版本发布给运营商。如果在版本文件传输过程中被非授权方拦截并植入恶意软件,运营商通过公钥能验证版本文件是否被篡改过。

软件版本文件可信验证步骤:

(1)运营商从软件开发者获取公钥,对Hash-Y进行验签,得到Hash-X;

(2)对版本中的Image Header和Image一起进行MD5运算,得到Hash-X';

(3)将Hash-X和Hash-X'进行比较,如果一致则说明版本可信。

运营商验证软件版本完整可信后,把版本文件保存在版本服务器,供各个MEC站点下载。一般版本服务器集中部署在中心机房,各个MEC站点分布在边缘,版本从服务器传输到MEC边缘站点的过程中,非授权用户可能拦截版本文件,并植入恶意软件。因此MEC站点接收版本文件后,需进行可信验证,验证原理同“软件版本文件可信验证步骤”。

当MEC系统加载软件版本到虚拟机时,MEC系统的Host OS基于TPM可信根,对软件版本进行可信检测,具体检测流程如图2所示。后续的虚机迁移、重生等都需要进行软件版本的可信验证。

3 MEC安全的部署建议

MEC在工业互联网领域有广泛的应用,MEC出现的安全问题会延伸到行业应用的安全,并引起更严重的经济和关键产业链的安全。因此MEC的商用部署和日常运维需要考虑端到端的安全措施,由运营商牵头,组织MEC设备提供商、行业客户、第三方APP提供商开展安全协作,让每个环节都有安全技术和安全管理流程的保障[18]。

运营商在采购MEC设备阶段,需要对MEC设备提供商进行安全认证,包括研发流程的安全认证、产品生产过程的安全认证、产品发布流程的安全认证。通过安全认证的设备具备较高的安全可信度,在产品源头避免带有恶意软硬件。

运营商接收到MEC设备后,需对设备携带的密钥、数字证书、软件版本等做可信检测,确保这些资料来源于正确的MEC设备提供商,没有第三方假冒的资料。

运营商建设MEC站点阶段,需要按照2.1章节描述的方法,构建多层次的安全防护机房。工程人员在安装配置MEC系统时,需要启用基于TPM的可信计算功能,并关闭未使用的USB接口、网络接口、服务。在组网方面,需要划分可信任网络域和DMZ网络域,把UPF等运营商专用的模块放在可信任网络域,把能力开放API

Gateway等面向第三方应用的模块放在DMZ网络域。在做MEC和第三方APP互联互通时,运营商需要向第三方提出安全技术标准和安全管理流程要求,只有第三方APP满足条件后,运营商才能许可第三方APP和MEC进行互联互通,并通过数字签名技术对第三方APP进行可信度验证。

运营商运维MEC阶段,并不需要运维人员在MEC站点值守,主要原因是MEC站点多、位置偏远,安排大量值守人员会带来高成本。运营商可采用远程视频监控、日志审计和定期远程巡检的方式来监控MEC站点是否处于可信状态。当运营商升级MEC站点的软件版本时,需要采用2.3章节描述的方法,对软件版本进行完整性和可信度检测。在升级过程中,该软件版本受到MEC内基于TPM的可信计算流程控制,确保版本升级完成后,MEC的整系统是可信可控的。由于IT技术发展很快,新的漏洞会被发现,新的攻击手段不断出现,运营商需要采用迭代运维的机制,对MEC系统做周期性安全审计,持续加固MEC的安全性。

4 结束语

信息安全问题从信息技术产生的那天起就一直存在,安全解决方案也会伴随着信息技术的演进而演进。MEC作为当今5G网络的关键技术,在工业互联网中扮演着重要角色,同时MEC具有分布式部署在网络边缘的特征,MEC相比传统数据中心有特殊的安全问题,必须综合利用常规的安全技术和增强的可信计算技术来解决。可信计算技术能从源头建立可信根,再一级一级地验证MEC系统的可信度,从而大大增强MEC硬件、能力开放API

Gateway、软件版本完整性和可信度等级。而基于此方案的端到端、全流程的安全部署过程,能让MEC应用的每个环节都有严密的安全管理和安全技术保障。随着可信计算技术在MEC中的广泛部署,将有力保障工业互联网中大量行业应用的安全性,提升全社会的经济安全和国家安全水平。

|